OKTA MFA – Fortigate Entegrasyonu

17.10.2023Çağrı Aydoğdu

Fortigate VPN ile OKTA WIC Cloud versiyonunun MFA entegrasyonundaki teknik detayları ve adımlarını makalemizde bulabilirsiniz.

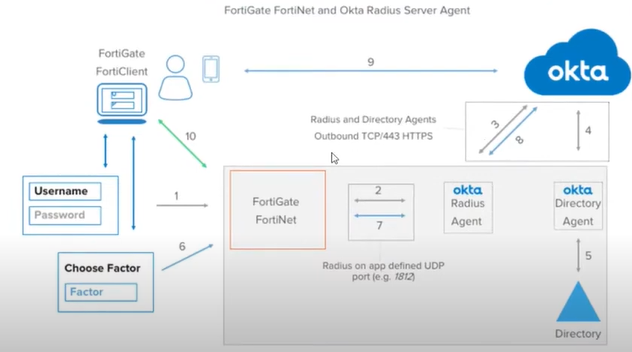

Aşağıda detaylı aktaracağım senaryoda Fortigate VPN ile OKTA WIC Cloud versiyonunun MFA entegrasyonundaki teknik detayları ve adımlarını bulacaksınız. Active Directory Entegrasyonu yapıldıktan sonra otomatik olarak kullanıcılarımız Okta Cloud tarafında görünüyor olacaklar.

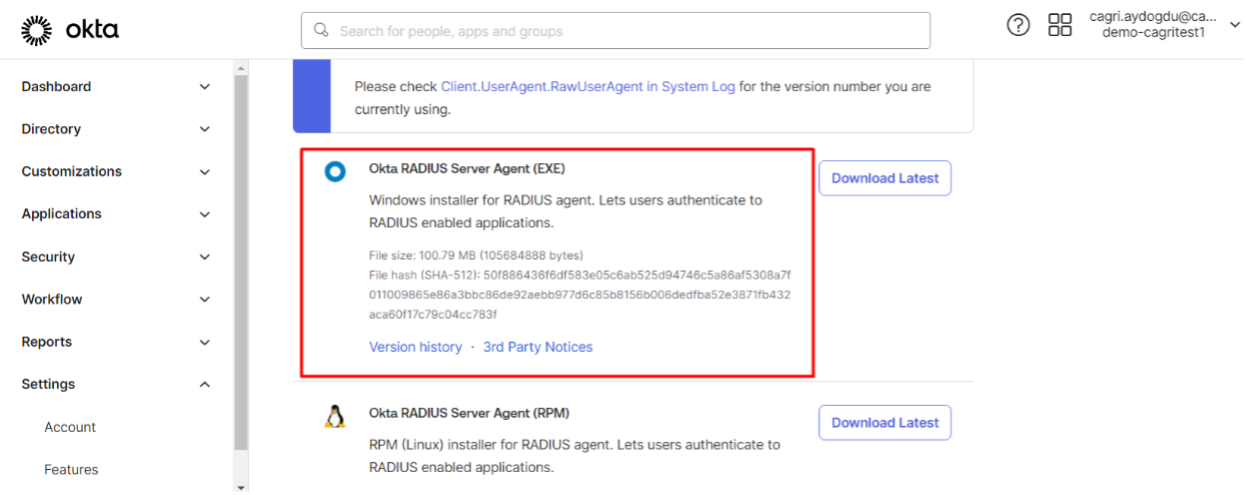

Kuruluma başlamadan önce ilk olarak localde Active Directory ile iletişime geçen boş bir sunucuya

Okta Radius Agent’I indirip kurmamız gerekiyor. Okta Radius Agent’ı kurmamızın nedeni, Fortigate

Client’ın VPN isteklerini Cloud’a iletmesi için gerekli ajan olarak adlandırabiliriz. Aşağıdaki ekran görüntüsünde sizlere VPN’nin nasıl çalıştığından bahsedeceğim. İlk olarak forti client’a girmiş olduğunuz istekler Fortigate firewall’a gelmekte, Fortigate firewall da ise SSL VPN Settings kısmında Radius Server girmeniz gerekiyor , yapılan VPN istekleri direkt olarak Radius sunucunuza iletiliyor.Radius sunucusu yapılan isteği Cloud’a iletiyor ve user bilgilerinizi alıyor eğer forti client’a

Girmiş olduğunuz Radius bilgisi ile Okta Cloud’daki Radius bilgisi eşleşirse size push notification gönderiliyor. Push notification’ı onaylarsanız başarı ile VPN’e bağlantı sağlayabiliyorsunuz.

1) Öncelikle Okta Radius Agent kurulumunu tamamlamamız gerekiyor. Bu ajanı Active Directory ile haberleşen boş bir sunucuya kurmanız yeterli olacaktır. Ajan kurulumda Next diyerek Okta Cloud URL’inize giriş sağlıyorsunuz Giriş yaptıktan sonra kurulum dosyası size Cloud’a yönlendiriyor. Admin kullanıcı adı ve bilgilerinizi girdikten sonra Radius Agent Cloud ile haberleşmeye başlıyor.

2) İlk olarak Fortigate admin menüsünden Radius server’a tıkladıktan sonra sağda çıkan menüden Create menüsüne tıklıyoruz. Açılan sayfada Okta Radius ajanı yüklemiş olduğumuz sunucunun IP’sini yazıyoruz. Primary server kısmında ise Okta Radius ajanının IP‘sini ve Okta Cloud’da Fortigate uygulamasını atarken girmiş olduğumuz Secret şifresini giriyoruz. Test Connectivity’e bastığımızda bize Successful bildirimini verecektir.

Not : Bu adımı tamamladıktan sonra Radius 1812 portlarını kullandığı için local’de Fortigate_OKTA

entegrasyonun da farklı portları kullanmamız gerekebilir. Eğer OKTA tarafında Radius Agent’a 1814

portunu atamış olursak; bu ayarlamayı Fortigate tatafında değiştirmek için CLI‘dan aşağıdaki komutları girmemiz gerekiyor.

config system global

set remoteauthtimeout 60

config user Radius

edit "Okta MFA RADIUS"(Eklemiş olduğum Radius server’ın IP’si)

set server "10.20.251.19"

set secret MyRadiusSecretKey

set Radius-port 1814

set auth-type pap

next

end

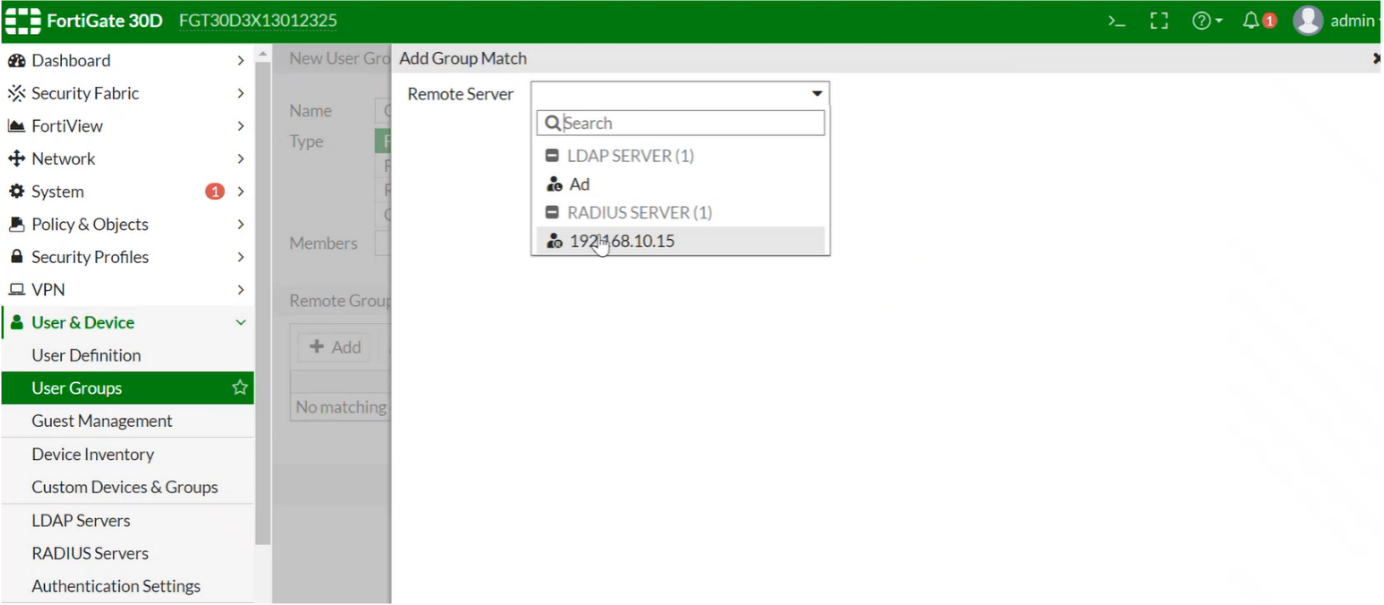

3) Sonraki adımda ise User and Device ksımından user group bölmesine tıklıyoruz.

Sağda açılan sekmede create tuşuna tıklayarak yeni bir grup oluşturuyorum oluşturmuş olduğum gruba Radius server’I ekliyorum. Radius serverıma verdiğim isim 192.168.10.15 olduğıu için Radius serverlar kısımında otomatik olarak geliyor. Oluşturduğumuz Radius server’ı seçmemiz yeterli olacaktır.

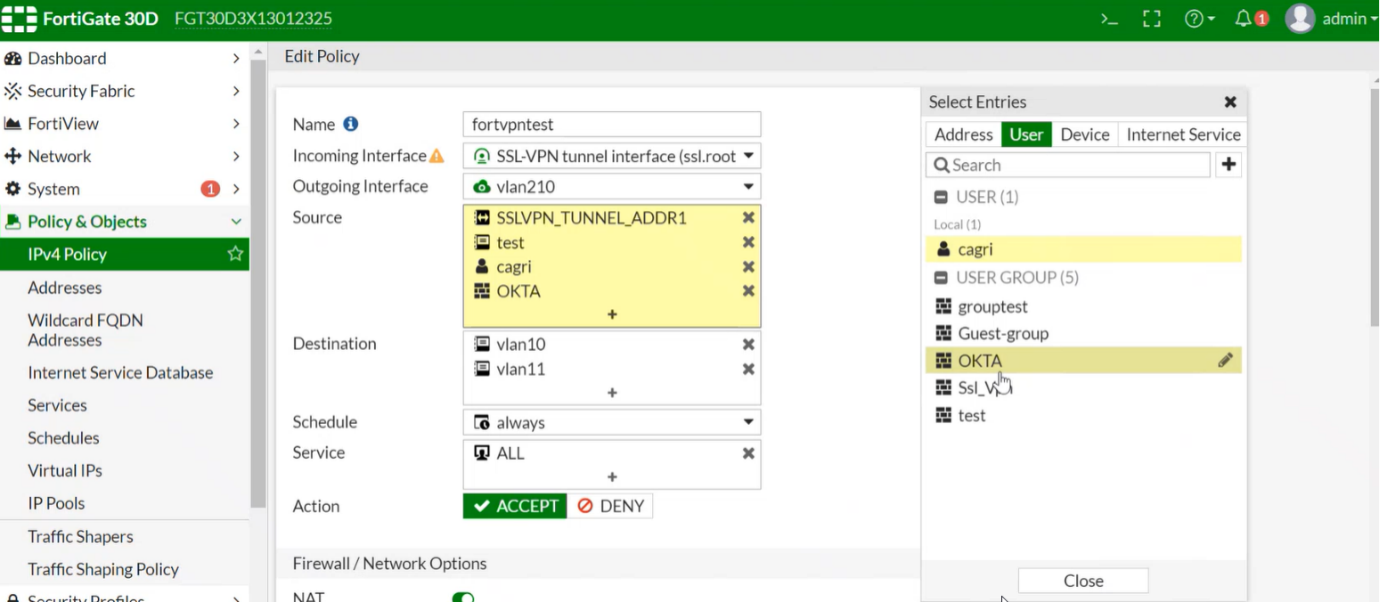

4) Şimdi oluşturduğumuz SSL VPN policy de erişeceğimiz Radius Agent ın ıpsine erişim içişn bu kuralı yazıyoruz. Oluşturmuş olduğum OKTA user grubunu buraya ekliyorum.

Bu gruptan gelen userlar ve SSL VPN den gelen kulalnıcılar için local de erişeceği bölümleri yazıyorum

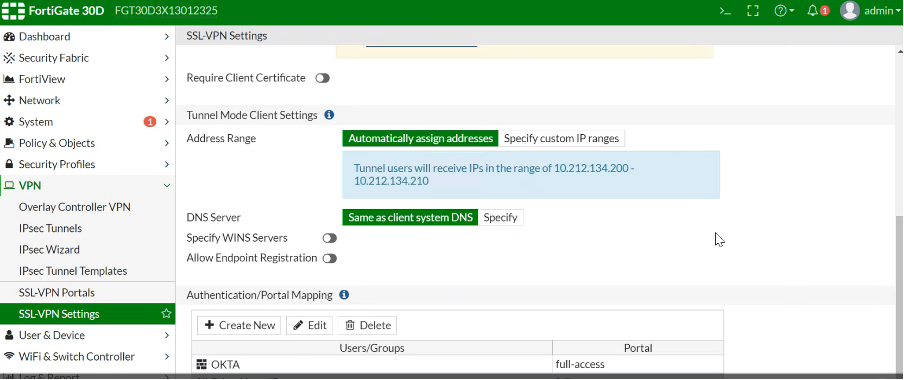

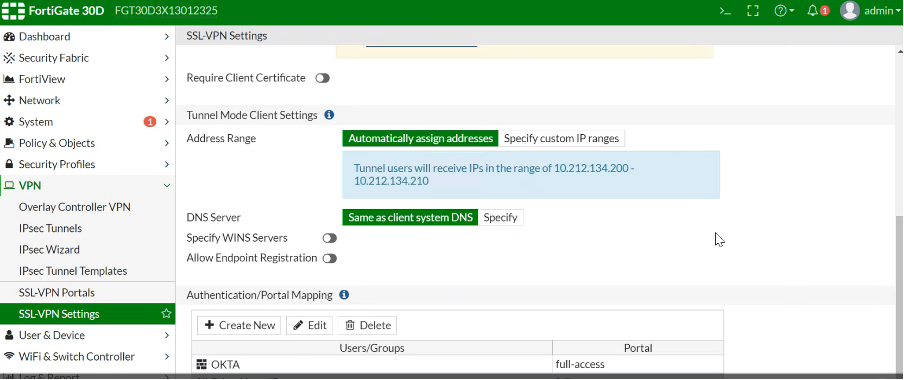

5) Son adımda SSL VPN settings kısmına ilerliyoruz. Authenticaition methoduna Oktayı da ekliyoruz. Gelen SSL VPN isteklerine otomatik olarak OKTA ekranının gelmesi için Portal mapping kısmına ekliyoruz.

Fortigate tarafında ve OKTA Cloud tarafında gerekli adımları tanımladık. Active Directory üzerindeki user’ımızı test etmemiz gerekiyor.

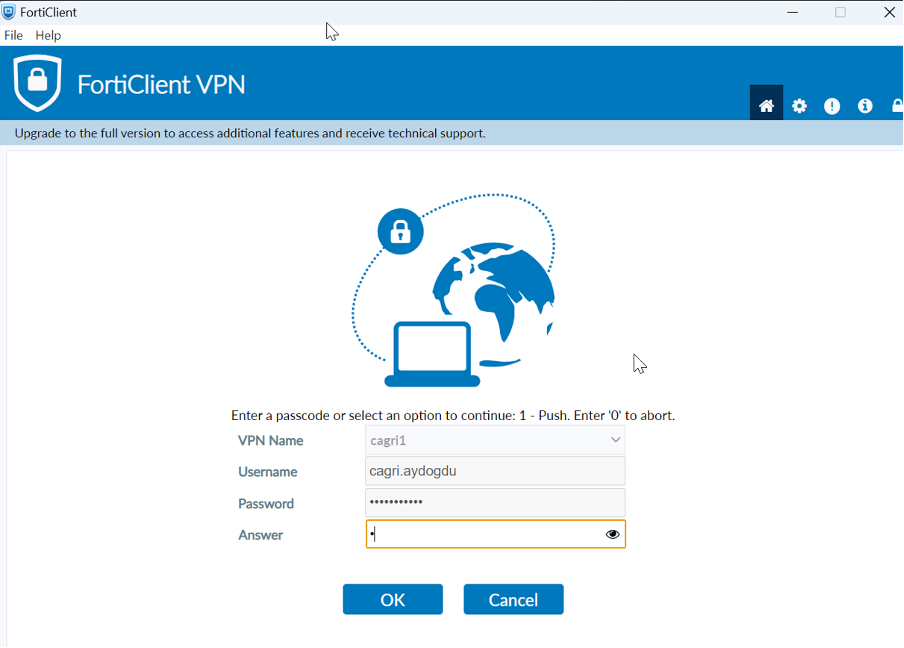

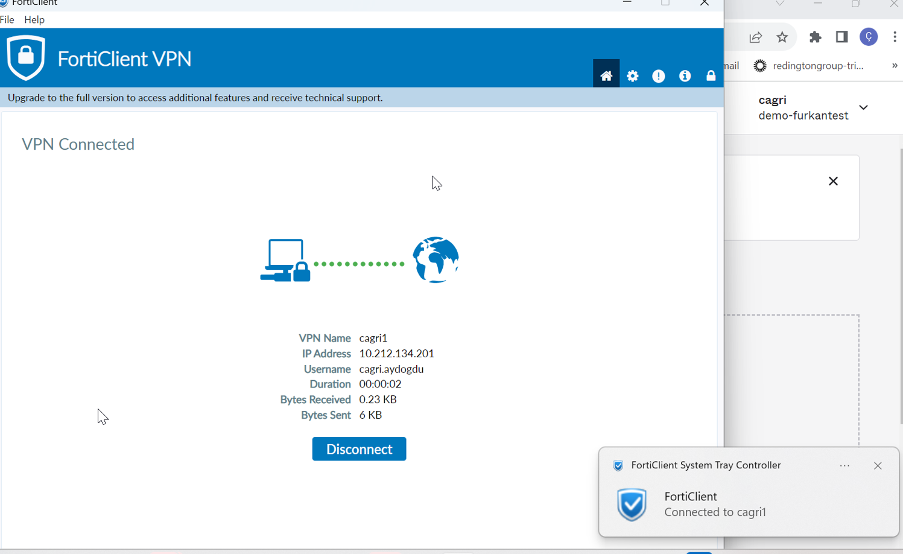

Test için Forti Client uygulamasına giriş sağlıyoruz.

Active Directory ‘deki kullanıcı adı ve şifremizi yazıyoruz, Bu adımdan sonra Fortigate tarafında

Doğrulama gerekiyor ve Answer kısmına 1 yazarak OK tuşuna tıklıyoruz.

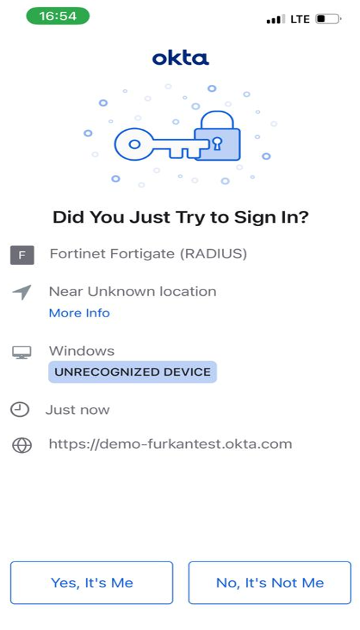

Bu adımdan sonra oluşturmuş olduğumuz MFA policy ‘e göre push notification gelmekte,

Push notification’I onayladıktan sonra FW’da authentication logumu rahatlıkla görebilirim.

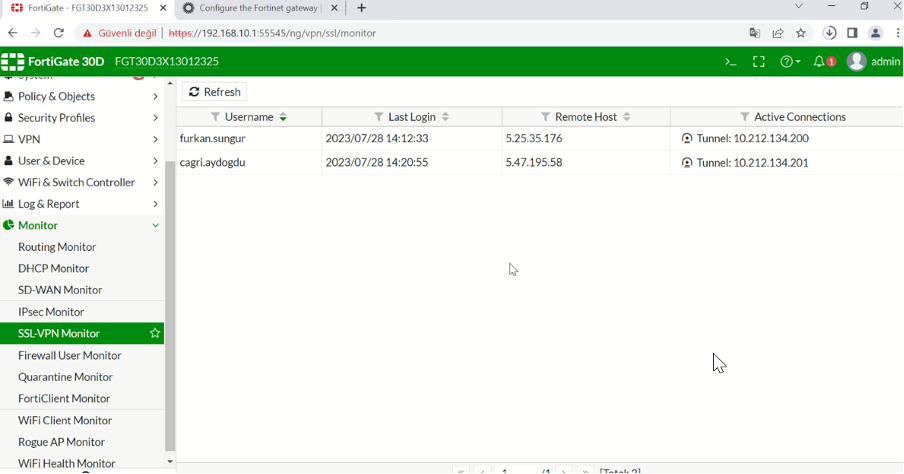

Fortigate tarafında SSL VPN loglarında kullanıcılarımız aşağıdaki şekildeki gibi görebiliriz.

Umarım verimli bir paylaşım olmuştur,

Bir sonraki bloglarımızda görüşmek üzere.